REDES DE COMPUTADORAS

Una red de computadoras, denominada también como red de ordenadores o red informática, es un conjunto de equipos que puede estar conformado por computadoras y dispositivos, los cuales están conectados por medio de señales, cables, ondas u otro tipo de métodos de transporte de datos, para que de esta manera se puedan realizar procesos de compartir datos.

OBJETIVOS

- Compartir programas y archivos: Los programas y sus archivos de datos se pueden guardar en un servidor de archivos, al que pueden acceder muchos usuarios de la red a la misma vez.

- Compartir recursos de Red: Los recursos de la red incluyen impresoras, scaners y dispositivos de almacenamiento que se pueden compartir en la red, proporcionando enlaces de comunicación que permitan a los usuarios interactuar y compartir dispositivos.

- Expansión económica de la Organización: Las redes proporcionan una forma económica de aumentar el número de computadoras de una organización o institución, al permitir la conexión de estaciones de trabajo que dan paso al intercambio de información y optimizan el desarrollo de las diferentes actividades de la empresa.

- Proporcionar una alta fiabilidad: el contar con fuentes alternativas de suministro, permite que todos los archivos puedan duplicarse en dos o tres máquinas, de tal manera que si una no se encuentra disponible, podría utilizarse algunas de las copias. La presencia de múltiples CPU significa que si una de ellas deja de funcionar, las otras pueden ser capaces de encargarse de su trabajo, aunque se tenga un rendimiento global menor.

- Poderoso medio de comunicación: Las redes proporcionan un medio de comunicación entre personas que se encuentran muy alejadas entre sí.

- Aumentar la velocidad de transmisión de los datos: esto se logra a través del envío y recibimiento de impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el transporte de datos.

- Permite compartir el hardware

- Permite compartir programas y datos

- Permite que se pueda trabajar en grupo o colaborativa mente

- Compartir archivos y recursos informáticos como el almacenamiento impresoras etc.

- Compartir Internet

- Comunicación de todo tipo entre las computadoras

- Crear un red de computadora es muy barato

- Comunicación rápida y eficiente

- La privacidad de la información

- La seguridad de la información

- La instalación de la información

- La instalación puede ser costosa

- Todavía sigue siendo un poco complicada crear la red

- El desarrollo de las redes de la computadora es costoso

- La inseguridad en las redes

- Las computadoras deben poseer una gran capacidad de memoria si se requiere acceso rápido

ELEMENTOS

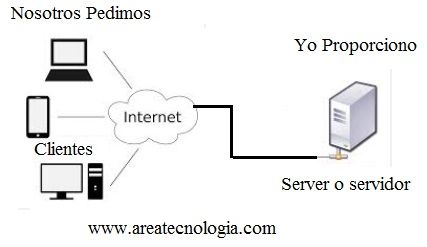

- Un servidor de red es un ordenador que ofrece el acceso a los recursos compartidos entre las estaciones de trabajo u otros servidores conectados en una red informática. Los recursos compartidos pueden incluir acceso a hardware, como discos duros, impresoras, etc, sofware, servicios de email o acceso a internet. Lo que diferencia al servidor de la estación de trabajo no es el hardware sino como se comporta el ordenador y las funciones que desempeña.

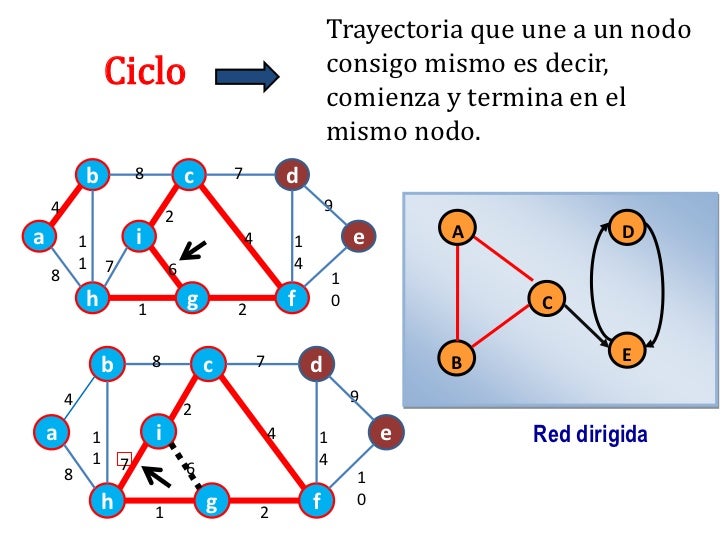

- Nodos O Terminales En redes de computadoras cada una de las máquinas es un nodo, y si la red es Internet, cada servidor constituye también un nodo.Conjunto de nodos interconectados. Un nodo es el punto en el que una curva se interseca consigo mismo. Lo que un nodo es concretamente, depende del tipo de redes a que nos refiramos.

- Concentrador: Un concentrador (hub) es un elemento de hardware que permite concentrar el tráfico de red que proviene de múltiples host y regenerar la señal. El concentrador es una entidad que cuenta con determinada cantidad de puertos (posee tantos puertos como equipos a conectar entre sí, generalmente 4, 8, 16 o 32). Su único objetivo es recuperar los datos binarios que ingresan a un puerto y enviarlos a los demás puertos. Al igual que un repetidor, el concentrador funciona en el nivel 1 del modelo OSI. Es por ello que a veces se le denomina repetidor multipuertos.

- El software de una red consiste en programas informáticos que establecen protocolos o normas, para que las computadoras se comuniquen entre sí. Estos protocolos se aplican enviando y recibiendo grupos de datos formateados denominados paquetes. Los protocolos indican cómo efectuar conexiones lógicas entre las aplicaciones de la red, dirigir el movimiento de paquetes a través de la red física y minimizar las posibilidades de colisión entre paquetes enviados simultáneamente además los programas de red hacen posible la comunicación entre las computadoras, permiten compartir recursos (software y hardware) y ayudan a controlar la seguridad de dichos recursos.

- Rack: Se trata de un armazón metálico que, de acuerdo a sus características, sirve para alojar una computadora, un router u otra clase de equipo.Lo habitual es que los racks puedan ensamblarsepara contener, en conjunto, una gran cantidad de equipos. De este modo, aquello que se entiende por rack suele ser utilizado en instituciones científicas o educativas, oficinas gubernamentales o grandes corporaciones. En los hogares, es más frecuente que las computadoras se ubiquen en un mueble tipo escritorio.

🔵🌵

🔵🌵- Modem :Es un periférico de entrada/salidaque puede ser tanto interno como externo. Permite conectar una línea telefónica al equipo y acceder a distintas redes, como internet. Básicamente su sistema de operación a la hora de establecer la comunicación es el siguiente: lo primero es proceder a detectar el tono de la línea, seguidamente se lleva a cabo la marcación del número correspondiente y en tercer y último lugar se establece el enlace.En el caso de la conexión a Internet por vía telefónica, el módem recibe datos analógicos, se encarga de demodularlos y los convierte en digitales. El dispositivo también realiza el proceso inverso, permitiendo las comunicaciones.

- El router o enrutador es un dispositivo que opera en capa tres de nivel de 3. Así, permite que varias redes u ordenadores se conecten entre sí y, por ejemplo, compartan una misma conexión de internet .Un router se vale de un protocolo de enrutamiento, que le permite comunicarse con otros enrutadores o encaminadores y compartir información entre sí para saber cuál es la ruta más rápida y adecuada para enviar datos.Un típico enrutador funciona en un plano de control (en este plano el aparatoobtiene información acerca de la salida más efectiva para un paquete específico de datos) y en un plano de reenvío (en este plano el dispositivo se encarga de enviar el paquete de datos recibidos a otra interfaz).

TIPOS DE REDES

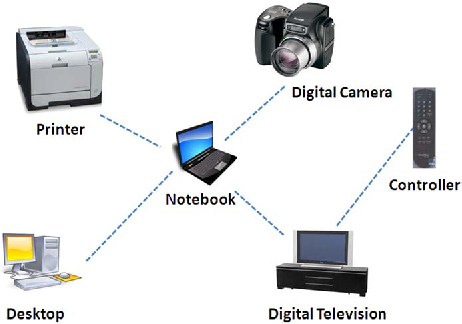

PAN:es una red informática para interconectar dispositivos centrados en el espacio de trabajo de una persona individual. Un PAN proporciona transmisión de datos entre dispositivos tales como computadoras, teléfonos inteligentes, tabletas y asistentes digitales personales.

.

LAN: Su alcance se limita a un espacio físico reducido, como una casa, un departamento o a lo sumo un edificio.

A través de una red LAN pueden compartirse recursos entre varias computadoras y aparatos informáticos (como teléfonos celulares, tabletas, etc.), tales como periféricos (impresoras, proyectores, etc.), información almacenada en el servidor (o en los computadores conectados) e incluso puntos de acceso a la Internet, a pesar de hallarse en habitaciones o incluso pisos distintos.Este tipo de redes son de uso común y cotidiano en negocios, empresas y hogares.

CAN: Es una red de computadoras que conecta redes de área local a través de un área geográfica limitada, como un campus universitario, o una base militar. Puede ser considerado como una red de área metropolitana que se aplica específicamente a un ambiente universitario. Por lo tanto, una red de área de campus es más grande que una red de área local, pero más pequeña que una red de área amplia.

MAN: Es una red de alta velocidad (Banda ancha) que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10 Mbits/s o 20 Mbit/s, sobre pares de cobre y 100 Mbit/s, 1Gbit/s y 10 Gbit/s mediante fibra optica.

WAN: Es un tipo de red que cubre distancias de entre unos 100 y unos 1.000 kilómetros, lo que le permite brindar conectividad a varias ciudades o incluso a un país entero.Por lo general, la red WAN funciona punto a punto, por lo que puede definirse como una red de paquete conmutado. Estas redes, por otra parte, pueden utilizar sistemas de comunicación de radio o satelitales.

SAN:Es una red de almacenamiento integral. Se trata de una arquitectura completa que agrupa una red de alta velocidad de canal de fibra o SCIS, un equipo de interconexión dedicado (conmutadores, puentes , etc.) y elementos de almacenamiento de red (Discos duros ).

TOPOLOGIAS DE REDES

Anillo:Es un tipo de topología de red simple, en donde las estaciones de trabajo o computadoras, se encuentran conectadas entre sí en forma de un anillo, es decir, forman un círculo entre ellas. La información viaja en un solo sentido, por lo tanto, que si un nodo deja de funcionar se cae la red o deja de abastecer información a las demás computadoras que se encuentran dentro del anillo, por lo tanto, es poco eficaz.

Estrella:La distribución de la información va desde un punto central o Host, hacia todos los destinos o nodos de la red. En la actualidad, es muy utilizada por su eficiencia y simpleza. Se puede notar que el Host realiza todo el trabajo (una especie de servidor local que administra los servicios compartidos y la información). Por supuesto, cuenta con la ventaja que si un nodo falla, la red continuará trabajando sin inconveniente, aunque depende del funcionamiento del Host.

Bus: Se basa en un cable central, el cual lleva la información a todas las computadoras de la red, en forma de ramificaciones, de modo, que la información viaja de manera secuencial hacia los nodos de la red. Su desventaja se basa en su distribución secuencial de datos, por lo que si se interrumpe el cable central, la red queda inutilizada. En la actualidad es muy poco utilizada.

Malla:Esta topología de Malla es definida como topología de trama. Se trata de un arreglo de interconexión de nodos (terminales) entre sí, realizando la figura de una malla o trama. Es una topología muy utilizada entre las redes WAN o de área amplia. Su importancia radica en que la información puede viajar en diferentes caminos, de manera que si llegara a fallar un nodo, se puede seguir intercambiando información sin inconveniente alguno entre los nodos.

Híbrida:Es una combinación de dos o más topologías de red diferentes, para adaptar la red a las necesidades del cliente. De este modo, podemos combinar las topologías que deseemos, obteniendo infinitas variedades, las cuales, deben ajustarse a la estructura física del lugar en donde estará la red y los equipos que estarán conectados en dicha red.

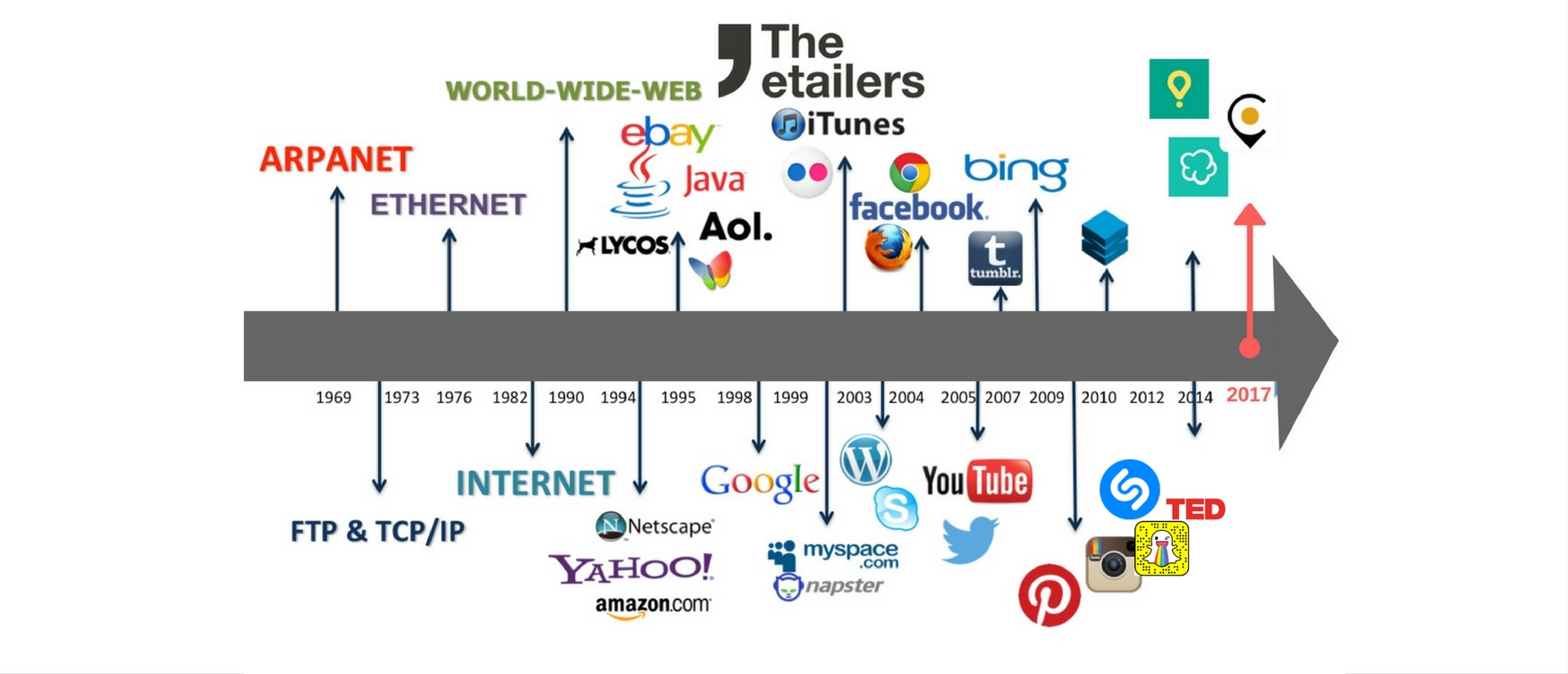

ORIGEN DEL INTERNET

En la historia se ha documentado y dicho que el origen de Internet se da gracias a ARPANET (Advanced Research Projects Agency Network) red de computadoras del ministerio de defensa de EEUU que propicio el surgimiento de Internet en un proyecto militar estadounidense el cual buscaba crear una red de computadoras que uniera los centros de investigación de defensa en caso de ataques, que pudieran mantener el contacto de manera remota y que siguieran funcionando a pesar de que alguno de sus nodos fuera destruido. Sin embargo su objetivo era el de investigar mejores maneras de usar los computadores, yendo más allá de su uso inicial como grandes máquinas calculadoras, y luego de su creación fue utilizado por el gobierno, universidades y otros centros académicos dando un soporte social.

SERVICIOS QUE OFRECE INTERNET

Correo electrónico: El correo electrónico o e-mail (electronic mail) es el servicio más utilizado y más común en la red. Si antes debíamos esperar días para recibir una carta del extranjero, hoy nos basta con unos minutos o incluso segundos. Este servicio permite enviar textoscomo ficheros informáticos de cualquier característica, que se almacenan en el servidor de correo hasta que el destinatario se conecta y los recoge, archivos de imagen o sonido de forma muy fácil y sencilla, transmitiendo mensajes rápidos entre personas o grupos alrededor de todo el mundo en un tiempo récord.

Videoconferencia: Es un sistema de comunicación especialmente diseñado para los encuentros a distancia, permitiéndonos ver, escuchar y hablar con personas de cualquier parte del mundo en tiempo real. Además, se puede compartir información de todo tipo, desde documentos hasta imágenes, fotografías y videos.Las videoconferencias son sistemas telemáticos que permite la comunicación síncrona con imagen y audio entre dos puntos diferentes. Al respecto podemos distinguir videoconferencias punto a punto y multipunto.

Redes sociales: Las redes sociales en Internet han ganado su lugar de una manera vertiginosa convirtiéndose en promisorios negocios para empresas, artistas, marcas, freelance y sobretodo en lugares para encuentros humanos.

Las Redes son formas de interacción social, definida como un intercambio dinámico entre personas, grupos e instituciones en contextos de complejidad. Un sistema abierto y en construcción permanente que involucra a conjuntos que se identifican en las mismas necesidades y problemáticas y que se organizan para potenciar sus recursos.

Transferencia de archivos o FTP: Internet contiene gigabytes de software y millones de archivos a los que se accede fácilmente mediante un proceso llamado FTP o protocolo de transferencia de archivos, que te permite conectar a un ordenador de acceso público y copiar archivos a tu disco duro.

Las Redes son formas de interacción social, definida como un intercambio dinámico entre personas, grupos e instituciones en contextos de complejidad. Un sistema abierto y en construcción permanente que involucra a conjuntos que se identifican en las mismas necesidades y problemáticas y que se organizan para potenciar sus recursos.

Transferencia de archivos o FTP: Internet contiene gigabytes de software y millones de archivos a los que se accede fácilmente mediante un proceso llamado FTP o protocolo de transferencia de archivos, que te permite conectar a un ordenador de acceso público y copiar archivos a tu disco duro.

Word Wide Web: Las páginas de la WWW son el aspecto más vistoso e innovador de Internet. Haciendo clic en palabras, imágenes e iconos, se pasa de un sitio a otro de una forma rápida y sencilla.

Buscadores: También llamados directorios, mantienen una información estructurada que permite la búsqueda sistemática de la información deseada. Los buscadores son dispositivos que al suminístrales una palabra o clave de búsqueda proporcionan direcciones de páginas en Internet relacionadas con el tema buscado.

Bajar programas: En la red existen diversos lugares de los cuales podemos obtener los programas más actuales que se están utilizando y bajarlos directamente a nuestro computador.

De todo lo que puedes conseguir en lo relativo a software, existen dos tipos: shareware y freeware.El shareware tiene un valor económico, pero puedes bajarlo y usarlo gratis durante un determinado período de tiempo, como una especie de prueba. Si después de ese tiempo el programa es de tu agrado, puedes comprarlo directamente en la misma página. De lo contrario, perderá ciertas propiedades o caducará y no podrás volver a usarlo.

EVOLUCION

Buscadores: También llamados directorios, mantienen una información estructurada que permite la búsqueda sistemática de la información deseada. Los buscadores son dispositivos que al suminístrales una palabra o clave de búsqueda proporcionan direcciones de páginas en Internet relacionadas con el tema buscado.

Bajar programas: En la red existen diversos lugares de los cuales podemos obtener los programas más actuales que se están utilizando y bajarlos directamente a nuestro computador.

De todo lo que puedes conseguir en lo relativo a software, existen dos tipos: shareware y freeware.El shareware tiene un valor económico, pero puedes bajarlo y usarlo gratis durante un determinado período de tiempo, como una especie de prueba. Si después de ese tiempo el programa es de tu agrado, puedes comprarlo directamente en la misma página. De lo contrario, perderá ciertas propiedades o caducará y no podrás volver a usarlo.

EVOLUCION

La web 1.0, que es la que se desarrolló durante el Siglo XX, es la red en su estado más básico. En la web 1.0 los usuarios (también conocidos como “navegantes”, un término hoy en desuso) se limitaban a consumir contenidos estáticos, sin tener ninguna posibilidad de añadir material nuevo por su cuenta. Así, en la web 1.0 todo esta en manos del webmaster

.

La web 2.0, que se desarrolla alrededor de la primera década de este Siglo, supone una importante evolución, convirtiéndose en un fenómeno social en el que millones de usuarios intercambian ideas y contenidos en foros, blogs o redes sociales. Si la web 1.0 pasó por un proceso de adopción social relativamente lento, la web 2.0 irrumpe con muchísima fuerza, alcanzando a cientos de millones de usuarios en todo el mundo. Con la web 2.0, Internet se convierte en un fenómeno global.

La web 2.0, que se desarrolla alrededor de la primera década de este Siglo, supone una importante evolución, convirtiéndose en un fenómeno social en el que millones de usuarios intercambian ideas y contenidos en foros, blogs o redes sociales. Si la web 1.0 pasó por un proceso de adopción social relativamente lento, la web 2.0 irrumpe con muchísima fuerza, alcanzando a cientos de millones de usuarios en todo el mundo. Con la web 2.0, Internet se convierte en un fenómeno global.

La web 3.0, que es la que utilizamos hoy en día, es conocida como la “web semántica”. Es una web más “inteligente”, lo que se manifiesta especialmente en buscadores que se encuentran más cerca de entender el lenguaje natural humano. Otro cambio muy significativo se encuentra en la movilidad en su uso. En la actualidad, una gran parte del uso de Internet se realiza a través de dispositivos móviles, y herramientas como “la nube” diversifican sus opciones de uso. Por ello, también podríamos denominar a la web 3.0 como la “web móvil” o la “web flexible”.

SEGURIDAD INFORMATICA

Se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras.Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información

- La infraestructura computacional: es una parte fundamental para el almacenamiento y gestión de la información, así como para el funcionamiento mismo de la organización. La función de la seguridad informática en esta área es velar por que los equipos funcionen adecuadamente y anticiparse en caso de fallos, robos, incendios, sabotajes, desastres naturales, fallos en el suministro eléctrico y cualquier otro factor que atente contra la infraestructura informática.

- Los usuarios: son las personas que utilizan la estructura tecnológica, zona de comunicaciones y que gestionan la información. Debe protegerse el sistema en general para que el uso por parte de ellos no pueda poner en entredicho la seguridad de la información y tampoco que la información que manejan o almacenan sea vulnerable.

- La información: esta es el principal activo. Utiliza y reside en la infraestructura computacional y es utilizada por los usuarios

VIRUS INFORMATICOS

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios.

El término usado para englobar todos estos códigos es malware, formado por la unión de las palabras malicious y software, es decir, software maléfico.

Virus de Boot:Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Lombrices, worm o gusanos: Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet.

Troyanos o caballos de Troya:Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Hijackers: Los hijackers son programas o scripts que «secuestran» navegadores de Internet,principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs

Zombie: El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desactualizado.

ANTIVIRUS

El software antivirus es un programa o conjunto de programas diseñados para prevenir, buscar, detectar y eliminar virus de software y otros programas maliciosos como gusanos, troyanos, adware y más. Estas herramientas son fundamentales para que los usuarios las tengan instaladas y actualizadas, ya que una computadora sin el software antivirus instalado se infectará minutos después de conectarse a Internet.

Antivirus De Identificación :su función principal es identificar las amenazas que ya están activas en nuestra computadora y que afectan el rendimiento del sistema. Para lograr su propósito, este tipo de antivirus analiza todos los archivos en la computadora en la búsqueda de cadenas de bytes relacionadas con el malware.

Antivirus Descontaminantes: Cuyo objetivo es eliminar una infección cuando ya ha ocurrido y ha atacado la computadora. Muchos de estos antivirus también intentan regresar al estado anterior en el momento de la infección. Su objetivo es centrarse en la eliminación de la infección que ha dañado la computadora, para eliminar virus

Cracker

Es considerado un «vandálico virtual». Este utiliza sus conocimientos para invadir sistemas descifrar claves y contraseñas de programas y algoritmos de encriptacion , ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono y otras actividades ilícitas.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

Hacker

Es una persona que por sus avanzados conocimientos en el área de informática tiene un desempeño extraordinario en el tema y es capaz de realizar muchas actividades desafiantes e ilícitas desde un ordenado

- Black Hat: Son los villanos de la película. Usan sofisticadas técnicas para acceder a sistemas, apoderarse de ellos y sus datos, destruirlos, venderlos, etc.

- White Hat: Son hackers éticos, que trabajan asegurando y protegiendo sistemas de TI. Usualmente se desempeñan en empresas de seguridad informática y dan cuenta de las vulnerabilidades de las empresas para poder tomar medidas correctivas.

- Grey Hat: Es un híbrido, ya que a veces actúa de manera ilegal, aunque con buenas intenciones. Puede penetrar sistemas y divulgar información de utilidad al público general, como por ejemplo acusar con pruebas a grandes compañías por la recopilación no autorizada de datos de los usuarios.

DEEP WEB

Es una web donde se guardan contenidos que no están indexados en ninguno de los buscadores existentes como Google, Bing, Yahoo, debido a que en su mayoría, infringen la ley de servicios y noticias en Internet. Pero, ¿qué contenido infringe la ley? Se refiere a las cosas relacionadas con el tráfico de drogas, de órganos y la pornografía infantil.

Descargar cualquier contenido de una página de la Deep Web confiere un enorme riesgo, pues muy probablemente contendrá software malicioso, como spyware, troyanos y ransomware. Además, podrías recibir amenazas y ser culpable de algún tipo de delito como cómplice.

https://www.definicionabc.com/tecnologia/router.php

https://www.definicionabc.com/tecnologia/router.php

https://www.ecured.cu/Software_de_Red

https://es.ccm.net/contents/292-equipos-de-red-el-concentrador

http://247tecno.com/que-es-una-red-computadoras/https://www.monografias.com/trabajos105/elementos-red/elementos-red.shtml

http://culturacion.com/topologia-de-red-malla-estrella-arbol-bus-y-anillo/

http://culturacion.com/topologia-de-red-malla-estrella-arbol-bus-y-anillo/